Wie anfällig ist G.P.S.?

In den kühlen, dunklen Stunden nach Mitternacht am 20. Juni 2012 traf Todd Humphreys die letzten Vorbereitungen für seinen Angriff auf das Global Positioning System. Er stand allein mitten in der White Sands Missile Range im Süden von New Mexico, sechzig Meilen nördlich von Juárez. Überall um ihn herum waren die leuchtenden Gipsdünen der Chihuahuan-Wüste. In der Ferne ragten die schneebedeckten Berge von San Andres auf.

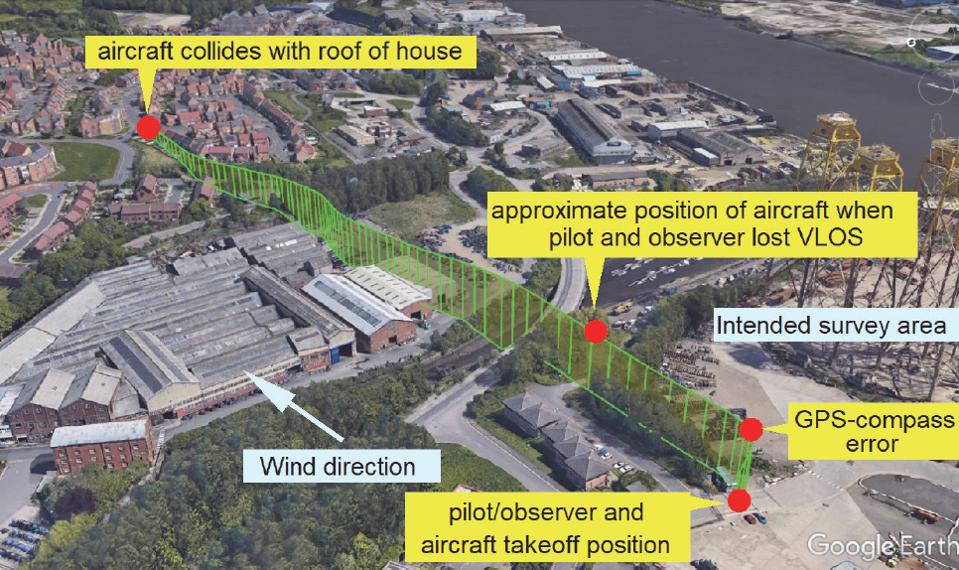

Auf einem Hügel, etwa einen Kilometer entfernt, war sein Team um eine flache Metallkiste von der Größe eines Handgepäckkoffers versammelt. Die elektronische Maschinerie in der Box wurde Spoofer genannt - eine Waffe mit einem anderen Namen. Bald sollte ein Hornet Mini, ein von Drohnen betriebener Hubschrauber, der bei Strafverfolgungs- und Rettungsbehörden beliebt ist, vierzig Fuß über ihnen erscheinen. Dann würde der Spoofer auf die Probe gestellt.

Humphreys, Ingenieurprofessor an der University of Texas in Austin, hatte jahrelang an dieser Spoofing-Technologie gearbeitet, war aber nervös. An diesem Morgen war eine Gruppe von etwa fünfzehn Beamten der Federal Aviation Administration, des Department of Homeland Security und des 746. Testgeschwaders der Luftwaffe Zeuge des Tests. Sie waren Humphreys 'Gastgeber, aber sie wollten sehr, dass er scheitert. Sein Erfolg würde eine große Abrechnung für die gesamte G.P.S. System - und im Gegenzug für die Wirksamkeit einiger der wichtigsten Militär- und Verteidigungssysteme des Landes. Drohnen, die auf G.P.S. zu navigieren, sind ein zunehmend unverzichtbarer Bestandteil unseres Sicherheitsapparats. Die Nachfrage nach ihnen wächst auch anderswo. Es gibt jetzt über eine Million mehr Freizeitdrohnen am Himmel als noch vor vier Jahren. Der Umsatz mit hochpräzisen handelsüblichen Drohnen - von der Inspektion der Pipeline bis zur 3D-Kartierung - stieg im gleichen Zeitraum um mehr als fünfhundert Prozent.

Wenn D.H.S. hatte Humphreys einige Monate zuvor zum ersten Mal kontaktiert, war die Abteilung besorgt über eine Art von G.P.S. Insbesondere die Sicherheitsanfälligkeit - eine Störung des Systems, die als Störung bezeichnet wird. Durch die Übertragung von Interferenzen können Störsender einen G.P.S. signalisieren und den Empfänger einer Drohne funktionsunfähig machen. Es gibt kein großes Rätsel, wie Jamming funktioniert, aber D.H.S. näherte sich Humphreys, weil es die Technologie in Aktion testen wollte: Wäre er daran interessiert, bei einer Demonstration zu helfen?

Humphreys nahm die Einladung sofort an und teilte den Beamten mit, dass er sich auf eine andere, differenziertere Bedrohung konzentrieren wolle. Im Jahr 2011 hatte der Iran Schlagzeilen gemacht, indem er erfolgreich einen C.I.A. Drohne etwa hundert Meilen von der Grenze zu Afghanistan entfernt. Niemand war sich sicher gewesen, wie der Anfall passiert war: Durch Blockieren konnte eine Drohne desorientiert, aber nicht übernommen werden. Humphreys vermutete, dass es dem Iran gelungen war, das Signal zu fälschen - nicht nur zu stören, sondern es tatsächlich durch ein Phantom G.P.S. zu ersetzen. Signal. Flugzeuge, die versucht wurden, dem falschen System zu vertrauen, konnten dann kommandiert und gefangen genommen werden. "Versuchen wir etwas ehrgeizigeres", sagte Humphreys zu D.H.S. Er würde sehen, ob er eine Drohne abwerfen konnte.

Humphreys, jetzt fünfundvierzig, hat eine unglaubliche Faszination für die wissenschaftliche Welt, die ihn jünger erscheinen lässt als er ist. Er ist ernst und telegen; Sie können sich vorstellen, dass er eine PBS-Kindershow veranstaltet, in der eine Million Stem-Majors vorgestellt werden. Humphreys stammte aus Utah und hatte geplant, Patentanwalt zu werden. Als Praktikant im Jet Propulsion Laboratory der NASA hörte er einem Anwalt der NASA zu, der über ein bevorstehendes Patent diskutierte, und erkannte, dass er derjenige sein wollte, der Dinge erfand, ohne die Erfindungen zu genehmigen. „Ich dachte, warum sollte ich auf seiner Seite des Tisches sein wollen? Er macht sich nur Notizen “, sagte Humphreys. Humphreys interessierte sich für G.P.S. während er ein Ingenieurstudent bei Cornell war. Er hatte sich mit softwaredefiniertem Radio befasst - der Verarbeitung von Radiowellen durch Computersoftware anstelle von herkömmlicher Hardware - und begann sich zu fragen, ob seine Forschung zum Aufbau einer brandneuen Art von G.P.S. Empfänger.

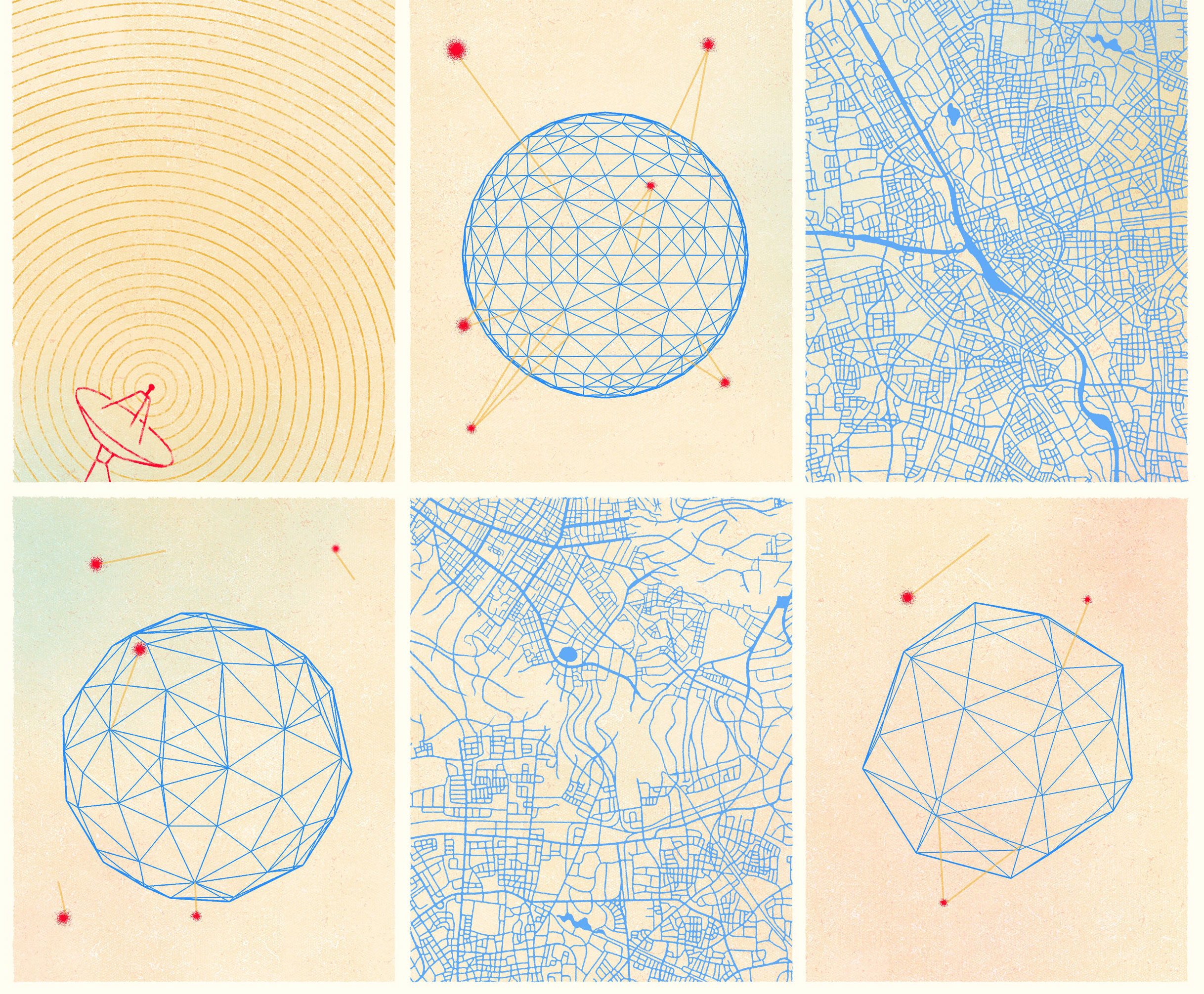

GPS. gehört dem Verteidigungsministerium, wird von der Luftwaffe von einem stark gesicherten Raum an einer Basis in Colorado aus betrieben und steht jedem auf der Welt kostenlos zur Verfügung. Es gibt vierundzwanzig aktive G.P.S. Satelliten, die auf zwanzigtausend Kilometern umkreisen und jeweils ein Funksignal senden, das einen Timecode und eine Beschreibung der genauen Position des Satelliten enthält. Durch Messen der Übertragungszeit des Signals kann ein G.P.S. Der Empfänger bestimmt die Entfernung zum Satelliten. Wenn der Empfänger dies gleichzeitig mit den Signalen von mindestens vier Satelliten in seiner Sichtlinie tut, kann er seine Position in drei Dimensionen extrapolieren. Während der ungefähr siebenundsechzig Millisekunden, die das Signal benötigt, um uns zu erreichen, wird es außerordentlich schwach. Die Aufgabe, das Signal zu empfangen und seine Informationskomponente zu extrahieren, wird oft mit dem Versuch verglichen, mit einer Glühbirne in einer anderen Stadt zu lesen.

Die Kerntechnologie dieses Systems ist seit dem ersten G.P.S. Der Satellit wurde 1977 gestartet, aber seine Nutzung hat sich mit erstaunlicher Geschwindigkeit vermehrt. Obwohl die Luftwaffe Satelliten überwacht, die Signale übertragen, gehören diese Signale allen, sobald sie in die Welt gesendet werden. Weil G.P.S. ist ein „passives“ System - das heißt, es erfordert lediglich, dass ein Benutzer ein Signal empfängt, nicht eines sendet - und kann unendliches Wachstum bewältigen. Die Anzahl der G.P.S. Empfänger könnten sich morgen verdoppeln, ohne die zugrunde liegende Infrastruktur überhaupt zu beeinträchtigen. Von der Verbesserung der Karten bis zur Messung der winzigen Bewegung tektonischer Platten haben die Menschen ausgeklügeltere Verwendungsmöglichkeiten für die G.P.S. Signal, als sich die ursprünglichen Architekten des Systems jemals hätten vorstellen können. Humphreys ist ein solcher Innovator.

Der Testtag in White Sands war das erste Mal, dass Humphreys 'Team den Spoofer außerhalb des Labors benutzte: weil ein gefälschter G.P.S. Signal ist illegal, sie hatten noch nie eine Generalprobe gemacht. Für Humphreys, der als Zauberer auf Kinderfesten im College Geld verdient hatte, fühlte es sich an, als würde er einen schwierigen Trick ohne Übung uraufführen. Gegen zwei Uhr morgens erschien die Hornisse und schwebte vierzig Fuß über der Raketenreichweite. Humphreys sprach ein Codewort in sein Handfunkgerät: "Blitz". Oben auf dem Hügel schalteten seine Schüler den Spoofer ein. Allmählich erhöhten sie ihre Kraft und richteten das falsche Signal auf die Hornisse, die in der Luft zu zögern schien, als ob sie auf ein unsichtbares Hindernis stoßen würde. Der Spoofer flüsterte im Wesentlichen Lügen ins Ohr der Drohne und fütterte sie mit ungenauen Informationen über ihren Standort. Überzeugt davon, dass es nach oben gewandert war, versuchte die Drohne zu korrigieren und begann einen steilen Sprung in Richtung Wüstenboden. Gerade als es in den Boden krachen wollte, griff ein manueller Bediener nach den Bedienelementen und zog die Hornisse aus ihrem Sturzflug. Humphreys 'Team stieß im Radio einen feierlichen Schrei aus.

"Wir waren die einzigen, die klatschten", sagte er mir kürzlich. Seine Gastgeber sahen grimmig aus. Als Humphreys keine Zeit damit verschwendete, das Wort über die Leistung des Spoofers zu verbreiten, waren sie noch unzufriedener. "Mir wurde gesagt, dass ich nie wieder eingeladen werde", sagte er. "Sie dachten wahrscheinlich, ich würde eine schläfrige Präsentation in einem akademischen Journal halten. Aber ich wollte der Welt mitteilen, was ich für eine alarmierende Situation hielt. “

Seit dem G.P.S. Programm begann im Jahr 1973, seine Satellitensignale waren eine Quelle der Kontroverse. Es war die Idee eines Obersten der Luftwaffe namens Bradford Parkinson, der sich, enttäuscht von den wahllosen Luftkampagnen des Vietnamkrieges, G.P.S. um die Genauigkeit von Präzisionsbomben zu verbessern. Das Parkinson-Forschungsteam entwarf zwei Versionen des G.P.S. Signal, eines für den zivilen Gebrauch und eines mit strengeren Sicherheitsprotokollen und genaueren Messwerten für das Militär. Aber wenn der erste G.P.S. Satelliten gestartet wurden, wurde schnell klar, dass das zivile Signal genauer war, als seine Architekten beabsichtigt hatten. Und kluge Wissenschaftler stellten fest, dass der Informationsinhalt des Militärsignals zwar stark verschlüsselt war, das Funksignal selbst jedoch nicht schwer zu erfassen war. Es war, als würde man Informationen über einen versiegelten Brief abrufen, indem man den Poststempel des Umschlags betrachtete.

In den neunziger Jahren korrumpierte das Pentagon absichtlich das zivile Signal - eine als „selektive Verfügbarkeit“ bekannte Praxis -, um Terroristen oder andere schlechte Akteure zu vereiteln, die das Signal andernfalls verwenden könnten, um Präzisionsangriffe auf US-Vermögenswerte zu starten. Aber auch hier fanden Benutzer Problemumgehungen, und ein Befehl von Präsident Bill Clinton, der im Jahr 2000 in Kraft trat, stoppte das Pentagon-Programm. GPS. könnte nun voll ausgeschöpft werden.

Bald wurde der Zivilist G.P.S. Industrie blühte. Bis zur Mitte des Jahrzehnts war Garmin, ein führender Verbraucher-G.P.S. Unternehmen erzielte einen Umsatz von mehr als 1,6 Milliarden US-Dollar. Autoeinheiten vermehrten sich mit einer jährlichen Rate von mehr als hundertvierzig Prozent. Das Auto G.P.S. Der Boom gab natürlich dem Smartphone-Boom Platz: G.P.S. war jetzt etwas, das du immer bei dir getragen hast. Aber das explosive Wachstum des zivilen G.P.S. Markt auch Anreize Versuche, das Signal zu verfälschen. Heutzutage ist G.P.S. Störsender kosten im Internet jeweils ein paar hundert Dollar und bieten jedem, der sich Sorgen um einen überwachenden Arbeitgeber macht, eine einfache Möglichkeit. Vor einigen Jahren verwendeten so viele Lkw-Fahrer auf dem New Jersey Turnpike Störsender, um die Tracking-Programme ihrer Chefs zu vereiteln, dass Spillover-Interferenzen schließlich das auf G.P.S. basierende Landesystem am Newark Liberty International Airport störten.

GPS. ist jetzt aus Gründen, die nichts mit der Bereitstellung von Geolokalisierung zu tun haben, von entscheidender Bedeutung. Weil der G.P.S. Uhren werden innerhalb von Nanosekunden synchronisiert. Die Signale des Netzwerks werden verwendet, um zeitabhängige Systeme zu vereinheitlichen, die über große Bereiche verteilt sind. GPS. Zeit hilft dabei, Anrufe zwischen Mobilfunkmasten abzuwehren, den Stromfluss in Stromnetzen zu regulieren und Finanzgeschäfte an den wichtigsten Börsen mit Zeitstempel zu versehen. Wenn ein Spoofer fehlerhafte Informationen liefert, die die Uhren selbst in einigen Knoten dieser Systeme verwirren, kann der Schaden weit verbreitet sein: Wenn sich Zeitfehler vermehren, können Kommunikationssysteme ausfallen, falsch verteilte Stromflüsse können zu Stromausfällen führen und automatisierte Handelsprogramme könnten sich aus den Märkten ziehen und Abstürze verursachen. Und das sind nur einige Szenarien. Wir haben immer noch nicht genau herausgefunden, wie eine Technologie geschützt werden kann, die so wichtig und doch so porös ist.

Im Jahr 2001 veröffentlichte das Verkehrsministerium einen Bericht mit der Warnung, dass G.P.S. könnte ein "verlockendes Ziel" für Feinde der USA werden Die gemeinsame Studie war die erste offizielle Bestätigung, dass Spoofing eine echte und bedeutende Bedrohung darstellt. Humphreys hörte in Cornell von dem Bericht. Das beschriebene Spoofing-Szenario im schlimmsten Fall schien etwas zu sein, das er selbst tun konnte - tatsächlich etwas, das er selbst besser machen konnte.

Humphreys vermutete, dass diese frühen, groben Spoofing-Versuche leicht zu erkennen und zu vereiteln waren. Die wirkliche Bedrohung, dachte er, würden von softwaredefinierten Spoofern ausgehen, die leistungsfähiger und subtiler wären. Herkömmliche Empfänger verlassen sich auf G.P.S. Chips, was sie schnell, aber relativ unflexibel macht: Sie können nur die physische Hardware so stark verändern. Indem Sie sich stattdessen auf Code verlassen, können softwaredefinierte Empfänger unendlich anpassbar sein. Humphreys machte sich daran, einen zu bauen. Es dauerte Jahre, bis das fertige Modell perfekt war - "ein echtes Biest", wie Humphreys es nannte -, auch weil er keine echten Tests durchführen konnte, ohne gegen das Gesetz zu verstoßen. Er begann die Arbeit am Spoofer in Cornell und beendete sie mit Hilfe seiner Studenten am Radionavigation Laboratory der University of Texas. Es war dasselbe Gerät, das in der Gepäckbox aus Metall enthalten war und die Hornisse in White Sands besiegte.

In den Monaten nach dieser Debüt-Demo testete Humphreys den Spoofer weiter und erstellte eine immer längere Liste seiner Funktionen: Er könnte die von Mobilfunknetzen, Stromnetzen und Handelsprogrammen verwendeten Zeitmesssysteme außer Kraft setzen. Die erste gute Nachricht war, dass Humphreys wahrscheinlich einen der wenigen softwaredefinierten Spoofer der Welt hatte. Seit einigen Jahren ist der F.B.I. besuchte regelmäßig sein Büro, um sicherzustellen, dass er seine Schöpfung sicher hielt. Humphreys war froh, dem zu entsprechen - er wollte nicht, dass sich die Technologie mehr verbreitete als das F.B.I. tat - aber bis 2016 Code für softwaredefinierte G.P.S. Spoofer erschienen online, auf Sicherheitskonferenzen und auf Hacker-Konventionen.

Dann, als ob das Problem unterstrichen werden soll, kam es im Februar 2016 zu einer Softwarefehlfunktion bei der G.P.S. Die Master Control Station in Colorado verursachte bei einigen Satelliten einen Taktfehler von 13 Mikrosekunden. Die Behebung des Fehlers dauerte Stunden. Während dieser Zeit verbreiteten die infizierten Satelliten den Timing-Erreger auf der ganzen Welt. Die schlimmsten Katastrophen wurden vermieden ("World weicht G.P.S.-Kugel aus", proklamierte die Fachzeitschrift GPS World), aber Computernetzwerke stürzten ab und digitale Sendungen (einschließlich der BBCs) wurden unterbrochen. Systemingenieure konnten sich nur vorstellen - und befürchten -, dass der Albtraum, den sie kaum vermieden hatten, bald Wirklichkeit werden könnte.

In den neunziger Jahren korrumpierte das Pentagon absichtlich das zivile Signal - eine als „selektive Verfügbarkeit“ bekannte Praxis -, um Terroristen oder andere schlechte Akteure zu vereiteln, die das Signal andernfalls verwenden könnten, um Präzisionsangriffe auf US-Vermögenswerte zu starten. Aber auch hier fanden Benutzer Problemumgehungen, und ein Befehl von Präsident Bill Clinton, der im Jahr 2000 in Kraft trat, stoppte das Pentagon-Programm. GPS. könnte nun voll ausgeschöpft werden.

Bald wurde der Zivilist G.P.S. Industrie blühte. Bis zur Mitte des Jahrzehnts war Garmin, ein führender Verbraucher-G.P.S. Unternehmen erzielte einen Umsatz von mehr als 1,6 Milliarden US-Dollar. Autoeinheiten vermehrten sich mit einer jährlichen Rate von mehr als hundertvierzig Prozent. Das Auto G.P.S. Der Boom gab natürlich dem Smartphone-Boom Platz: G.P.S. war jetzt etwas, das du immer bei dir getragen hast. Aber das explosive Wachstum des zivilen G.P.S. Markt auch Anreize Versuche, das Signal zu verfälschen. Heutzutage ist G.P.S. Störsender kosten im Internet jeweils ein paar hundert Dollar und bieten jedem, der sich Sorgen um einen überwachenden Arbeitgeber macht, eine einfache Möglichkeit. Vor einigen Jahren verwendeten so viele Lkw-Fahrer auf dem New Jersey Turnpike Störsender, um die Tracking-Programme ihrer Chefs zu vereiteln, dass Spillover-Interferenzen schließlich das auf G.P.S. basierende Landesystem am Newark Liberty International Airport störten.

GPS. ist jetzt aus Gründen, die nichts mit der Bereitstellung von Geolokalisierung zu tun haben, von entscheidender Bedeutung. Weil der G.P.S. Uhren werden innerhalb von Nanosekunden synchronisiert. Die Signale des Netzwerks werden verwendet, um zeitabhängige Systeme zu vereinheitlichen, die über große Bereiche verteilt sind. GPS. Zeit hilft dabei, Anrufe zwischen Mobilfunkmasten abzuwehren, den Stromfluss in Stromnetzen zu regulieren und Finanzgeschäfte an den wichtigsten Börsen mit Zeitstempel zu versehen. Wenn ein Spoofer fehlerhafte Informationen liefert, die die Uhren selbst in einigen Knoten dieser Systeme verwirren, kann der Schaden weit verbreitet sein: Wenn sich Zeitfehler vermehren, können Kommunikationssysteme ausfallen, falsch verteilte Stromflüsse können zu Stromausfällen führen und automatisierte Handelsprogramme könnten sich aus den Märkten ziehen und Abstürze verursachen. Und das sind nur einige Szenarien. Wir haben immer noch nicht genau herausgefunden, wie eine Technologie geschützt werden kann, die so wichtig und doch so porös ist.

Im Jahr 2001 veröffentlichte das Verkehrsministerium einen Bericht mit der Warnung, dass G.P.S. könnte ein "verlockendes Ziel" für Feinde der USA werden Die gemeinsame Studie war die erste offizielle Bestätigung, dass Spoofing eine echte und bedeutende Bedrohung darstellt. Humphreys hörte in Cornell von dem Bericht. Das beschriebene Spoofing-Szenario im schlimmsten Fall schien etwas zu sein, das er selbst tun konnte - tatsächlich etwas, das er selbst besser machen konnte.

Humphreys vermutete, dass diese frühen, groben Spoofing-Versuche leicht zu erkennen und zu vereiteln waren. Die wirkliche Bedrohung, dachte er, würden von softwaredefinierten Spoofern ausgehen, die leistungsfähiger und subtiler wären. Herkömmliche Empfänger verlassen sich auf G.P.S. Chips, was sie schnell, aber relativ unflexibel macht: Sie können nur die physische Hardware so stark verändern. Indem Sie sich stattdessen auf Code verlassen, können softwaredefinierte Empfänger unendlich anpassbar sein. Humphreys machte sich daran, einen zu bauen. Es dauerte Jahre, bis das fertige Modell perfekt war - "ein echtes Biest", wie Humphreys es nannte -, auch weil er keine echten Tests durchführen konnte, ohne gegen das Gesetz zu verstoßen. Er begann die Arbeit am Spoofer in Cornell und beendete sie mit Hilfe seiner Studenten am Radionavigation Laboratory der University of Texas. Es war dasselbe Gerät, das in der Gepäckbox aus Metall enthalten war und die Hornisse in White Sands besiegte.

In den Monaten nach dieser Debüt-Demo testete Humphreys den Spoofer weiter und erstellte eine immer längere Liste seiner Funktionen: Er könnte die von Mobilfunknetzen, Stromnetzen und Handelsprogrammen verwendeten Zeitmesssysteme außer Kraft setzen. Die erste gute Nachricht war, dass Humphreys wahrscheinlich einen der wenigen softwaredefinierten Spoofer der Welt hatte. Seit einigen Jahren ist der F.B.I. besuchte regelmäßig sein Büro, um sicherzustellen, dass er seine Schöpfung sicher hielt. Humphreys war froh, dem zu entsprechen - er wollte nicht, dass sich die Technologie mehr verbreitete als das F.B.I. tat - aber bis 2016 Code für softwaredefinierte G.P.S. Spoofer erschienen online, auf Sicherheitskonferenzen und auf Hacker-Konventionen.

Dann, als ob das Problem unterstrichen werden soll, kam es im Februar 2016 zu einer Softwarefehlfunktion bei der G.P.S. Die Master Control Station in Colorado verursachte bei einigen Satelliten einen Taktfehler von 13 Mikrosekunden. Die Behebung des Fehlers dauerte Stunden. Während dieser Zeit verbreiteten die infizierten Satelliten den Timing-Erreger auf der ganzen Welt. Die schlimmsten Katastrophen wurden vermieden ("World weicht G.P.S.-Kugel aus", proklamierte die Fachzeitschrift GPS World), aber Computernetzwerke stürzten ab und digitale Sendungen (einschließlich der BBCs) wurden unterbrochen. Systemingenieure konnten sich nur vorstellen - und befürchten -, dass der Albtraum, den sie kaum vermieden hatten, bald Wirklichkeit werden könnte..........

Die seltsame Besonderheit des Spoofings - die Verlagerung von Schiffen und Fahrzeugen auf Flughäfen - hat eine käfigige Erklärung. Die meisten Drohnen enthalten Geofencing-Firmware, die verhindert, dass sie bestimmte Bereiche, einschließlich der wichtigsten Flughäfen der Welt, betreten. Wenn eine Drohne erkennt, dass sie sich in der Nähe eines Flughafens befindet, entweder weil dies tatsächlich der Fall ist oder weil G.P.S. Koordinaten lassen es glauben, dass es ist, es wird entweder zu seinem Ausgangspunkt zurückkehren oder einfach sich selbst hinunter.

Für einen der prominentesten Politiker der Welt scheint Spoofing keine unangemessene Vorsichtsmaßnahme zu sein. Im August 2018 wurde eine Rede des venezolanischen Präsidenten Nicolás Maduro unterbrochen, als zwei Drohnen über einer der größten Durchgangsstraßen von Caracas explodierten. Einige Tage später zerstörten französische Geheimdienstagenten eine mysteriöse Drohne, die zu nahe am Sommerhaus des französischen Präsidenten Emmanuel Macron flog. Aber für diejenigen, die Opfer von Spoofing-Vorfällen geworden sind - die verwirrten Kapitäne auf See, die überladenen Passagiere in Moskau - kann es schwierig sein zu akzeptieren, dass sie lediglich Sicherheiten bei Versuchen sind, ein Staatsoberhaupt abzuschirmen. Und dieselbe Technologie, die unter bestimmten Umständen wie ein strategisches Sicherheitssystem erscheint, birgt ein bedrohliches Potenzial für List.

Humphreys diente als Mitwirkender und Berater für die C4ADS-Studie, und er hatte das Gefühl, dass das Spoofing am Schwarzen Meer noch umfangreicher war, als der Bericht enthüllte. Um seine Vermutung zu testen, suchte er Daten bei der Internationalen Raumstation, die G.P.S. Signale in der oberen Atmosphäre; Wenn es die Erde umkreiste, würde es Humphreys eine direkte Sichtlinie zum Schwarzen Meer geben. Er erhielt Daten aus drei verschiedenen Umlaufbahnen im Jahr 2018, die er in diesem Winter während eines Sabbatjahres in der Heimatstadt seiner Frau auf den Kanarischen Inseln studierte.

Im Gegensatz zu der lauten Oberfläche des Planeten, die mit Funksignalen dicht ist, ist die obere Atmosphäre eine ruhige Zone, in der unbefugte Frequenzen hervorstechen. Humphreys konnte die Interferenz in den Schwarzmeerdaten sofort erkennen. Woher kamen die Phantomsignale? Humphreys wusste, dass das gefälschte Signal beim Überqueren der Raumstation eine Art Doppler-Effekt erzeugte. Es war ein einfacher Hinweis, den die meisten Stadtbewohner kannten: Stellen Sie sich vor, Sie fahren mit einem Auto zu einem Tatort, den Sie hören können - Sirenen, Megaphone -, aber nicht sehen. Sie werden wissen, wann Sie sich nähern, da die Tonhöhe dieser Umgebungsgeräusche plötzlich zunimmt. In ähnlicher Weise könnte Humphreys die Änderungen im Spoofersignal nutzen, um zu vermuten, woher es kommt. Als er die Zahlen zusammenfasste, fand er zwei mögliche Orte: einen Wald in Rumänien und irgendwo in Syrien. Er berechnete anhand von Daten einer anderen Raumstation neu und kam diesmal zu dem Schluss, dass das Signal entweder aus der deutschen Landschaft oder wieder irgendwo in Syrien stammte. Als Humphreys die genauen Standorte überprüfte, waren die beiden syrischen Koordinatensätze identisch: die Khmeimim Airbase, ein Standort an der Küste, der mit russischen militärischen Aktivitäten im Land verbunden ist. Weitere Berechnungen haben die Quelle der Interferenz auf einen Sender im nordwestlichen Quadranten der Basis eingegrenzt.

Die Phantomsignale, die Humphreys entdeckte, waren anders als alles, was er jemals zuvor gesehen hatte, und kombinierten Elemente von Jamming und Spoofing. Wie beim Stören haben diese Signale keine tatsächlichen Koordinaten übertragen. Aber sie waren mehr als nur Lärm - wie Spoofing überzeugten sie die Empfänger, falsche G.P.S. Signale. Humphreys nennt dies "Smart Jamming" und betrachtet es als eine neue Front in den G.P.S.-Signalkriegen. Wenn ein authentisches Signal eine Glühbirne ist, die Tausende von Kilometern entfernt ist, ist die syrische Fälschung ein Scheinwerfer mit hoher Leistung, der Ihr Sichtfeld ausfüllt und Sie für alles blind macht.

Ein kommerzieller Jetliner, der dreißigtausend Fuß über einem intelligenten Störsender fliegt, würde auf ein Signal treffen, das zehn Milliarden Mal stärker ist als ein gewöhnlicher, authentischer G.P.S. Signal. Selbst für ein Flugzeug, das gerade über den Horizont kommt und den weitesten Sichtlinienpfad zum Sender hat, wäre das Smart-Jammer-Signal fünfhundertmal stärker als das echte.

Was Humphreys aus Khmeimim entdeckte, ist das aggressivste G.P.S. Störgerät bis heute. "Es ist das stärkste Beispiel für Jamming, das ich je gesehen habe", sagte Humphreys. "Ich nenne es meinen Jack Ryan Moment." Im Januar 2018 wurde der Luftwaffenstützpunkt von einem Schwarm dreizehn Drohnen mit Sprengstoff angegriffen. Irgendwie wurde der Angriff vereitelt; Humphreys geht davon aus, dass ein kluger Störsender den Angriff mit Hilfe von Flugabwehrmunition abgewehrt hat.

GPS. Einmischung wird wahrscheinlich eine Möglichkeit für Amerikas Feinde sein, in Konflikten zu kämpfen, die sie konventionell nicht gewinnen könnten. Die zivilen Verwendungen von G.P.S. haben die militärischen Anwendungen lange in der Überzahl, aber G.P.S. ist immer noch Teil fast jedes amerikanischen Waffensystems. "Dies ist unser erster Eindruck davon, wie es ist, gegen einen ernsthaften Gegner in der elektronischen Kriegsführung anzutreten", sagte Humphreys. "Ich glaube nicht, dass Russland noch alle seine Karten gezeigt hat."

Im Juli letzten Jahres bemerkte der Kapitän eines in den USA registrierten Containerschiffs etwas Seltsames an seinem Navigationssystem, als er in den Hafen von Shanghai einfuhr. Die G.P.S. platzierte das Schiff mehrere Kilometer landeinwärts. Als Humphreys und C4ADS von dem Vorfall hörten, bezweifelten sie, dass es sich um ein Einzelfall handelte. "Wir haben uns mehr Daten angesehen und, wie wir sehen, dasselbe in Gebieten an der chinesischen Küste gesehen", sagte Humphreys. Dreihundert andere Schiffe waren am selben Tag in Shanghai und Tausende von anderen im selben Jahr gefälscht worden. Was an der Spoofing in Shanghai ungewöhnlich war, war, dass die Schiffe nicht an denselben falschen Ort „transportiert“ wurden, sondern unterschiedliche Koordinaten meldeten. Weitere Analysen von Björn Bergman von der Überwachungsgruppe SkyTruth zeigten ein ähnliches Muster an zwanzig anderen Standorten in China.

Humphreys gibt zu, dass er nicht sicher ist, was diesen neuen Ansatz für Spoofing erklärt - oder wer dahinter steckt. Einige haben angenommen, dass Erdölschmuggler und Sanddiebe die Technologie nutzen, um sich mehr oder weniger unsichtbar in Häfen zu schleichen. Bergman hat vorgeschlagen, dass die chinesische Regierung an der Spoofing beteiligt ist; Humphreys sagt, dass das Muster weit genug verbreitet ist, dass es sich der Aktivität sicher bewusst ist. Wer auch immer dafür verantwortlich ist, war nicht besonders vorsichtig - und kümmert sich möglicherweise nicht darum, herausgefunden zu werden. "Es scheint wirklich so, als hätten sie das Junior-Uni-Team für dieses Team geschickt", sagte Humphreys.

Aber gibt es einen Anreiz, härter zu arbeiten? Die Art von softwaredefiniertem Spoofer Humphreys, die bei White Sands enthüllt wurde, ist jetzt viel einfacher zu bekommen. Sie müssen kein Mastermind sein, um einen Spoofing-Angriff auszuführen. Und die Leichtigkeit, mit der Amateure größere Störungen verursachen können, sollte uns Sorgen machen, wozu die Experten in der Lage sind. Humphreys sagt voraus, dass die nächsten signifikanten Spoofing-Angriffe auf G.P.S.-fähige Uhren abzielen werden - und von staatlichen oder nichtstaatlichen Akteuren stammen könnten.

"Wir sehen einen allgemeinen Konsens darüber, dass G.P.S. ist wunderbar, aber wir müssen unsere Gewohnheit aufgeben “, sagte Humphreys. Die Signaturpräzision des Systems scheint einem verschwommenen, nervenden Chaos Platz zu machen. Aber wie könnte eine praktikable Alternative aussehen? Insgesamt hat G.P.S. bleibt ein bemerkenswert robustes System. Die größte Sicherheitslücke ist die Schwäche des Signals. Eine Lösung wäre, das System mit einem stärkeren Signal neu aufzubauen, indem Satelliten verwendet werden, die viel näher bei uns liegen. Diese Änderung würde jedoch viel mehr Satelliten erfordern, um eine globale Abdeckung zu gewährleisten: siebenhundert im Vergleich zur aktuellen Basislinie von vierundzwanzig. „Regierungskontrolle von G.P.S. war ein echter Vorteil für die ganze Menschheit, die Tatsache, dass es frei von oben regnet, ohne Vertrags- oder Abonnementgebühren, aber ich glaube nicht, dass die G.P.S. Das Programm verfügt über die Mittel, um auf eine erdnahe Umlaufbahn auszudehnen “, sagte Humphreys.

Wir können die erste Phase des Todes von G.P.S. wie wir wissen. Seit mehreren Jahren ist G.P.S. war das weltweit einzige vollständige globale Navigationssatellitensystem. Die einzige wirkliche Konkurrenz war Russlands Glonass, das einen fernen zweiten Platz belegte. Heute hat China das Beidou-Satellitensystem implementiert, und die Europäische Union hat ein weiteres entwickelt, Galileo. Diese Systeme arbeiten jedoch nach ähnlichen Prinzipien wie G.P.S. und haben die gleichen Schwachstellen.

Die Antwort könnte schließlich eine Art öffentlich-private Partnerschaft sein. Humphreys prognostiziert, dass Unternehmen, die Hunderte von Netzwerken mit niedriger Erdumlaufbahn unterhalten, wie SpaceX von Elon Musk und Project Kuiper von Amazon, irgendwann eine Schlüsselkomponente des G.P.S. Ökosystem, das bei Fehlfunktionen oder Angriffen die Lücke schließt. Das neue System wird genau wie G.P.S. wie wir es kennen - mit einer großen Ausnahme. "Es wird ein Bezahldienst sein, keine Frage", sagte Humphreys. "Aber vielleicht ist das eine anständige Versicherungspolice."