Ich persönlich habe das Gefühl, dass Störsender einen positiven Einfluss auf das Leben der Menschen haben

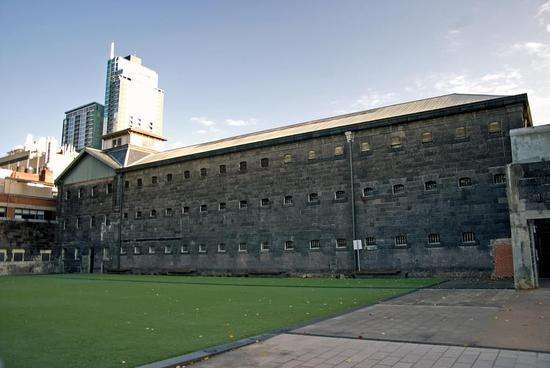

Durch die Verwendung von Netzwerkschwachstellen, um Ihr Mobiltelefon in ein ablenkendes Gerät zu verwandeln und ein kleines städtisches Netzwerk zu unterbrechen, sind nur ein Dutzend Anrufe erforderlich. Forscher haben Wege gefunden, gewöhnliche Telefone herzustellen. In einigen Fällen kann der Störsender andere Anrufe stören, z. B. B. In einem Kino, Klassenzimmer oder Konferenzraum. Telefonanrufe sind an einigen Stellen verboten. Das Gefängnis wird Störsender installieren, um zu verhindern, dass Gefangene behaupten, es zu sein. Diese "Störung" ist nicht für den persönlichen Gebrauch geeignet, teuer und hat einen geringen Energieverbrauch. Da sie Notrufe blockieren, stellen sie auch ein Sicherheitsrisiko dar.

Jetzt haben Informatiker gezeigt, dass sich sogar Geschäftstelefone aufgrund von Softwareänderungen ändern können. Das vom Institut für Softwaretechnik und Theoretische Informatik geleitete Team tauschte Software auf Mobiltelefonen aus und nutzte deren Schwächen im GSM-Funkstandard aus. Informatiker präsentierten ihre Ergebnisse auf einem Sicherheitsseminar und werden ein elektronisches Gerät entwickeln, das Handysignale unterdrücken kann.

Führen Sie auf dem Ersatztelefon eine optimierte Open Source-Software aus. Daher täuschen sie den Funkantennenmast wie einen tragbaren Störsender und tauchen die Frequenz in einen kleinen Bereich des Interferenzsignals ein. Ein fehlerhafter Anruf kann verhindern, dass Textnachrichten und Telefonanrufe an Empfänger in der Umgebung gesendet werden: Identitätsfälschung und Beantwortung von Fragen mit seltsamen Namen. Im schlimmsten Fall können Sie sogar Textnachrichten blockieren. Weil Radiosender Hunderte von Quadratkilometern Statusinformationen senden, bevor sie angerufen werden. Dieser Vorgang wird als Paging bezeichnet. Der Hauptautor der Studie sagte: "Ein Anruf kann an alle Telefone in der Umgebung gesendet werden." Es enthält eine Identifikationsnummer, mit der jedes Telefon überprüfen kann, ob es sich auf dem Gerät befindet. ""

Das Ersatztelefon beantwortet diese Fragen jedoch und akzeptiert sie, Anrufe und Textnachrichten schneller als andere Telefone. Für den Sendemast sieht es so aus, als ob der tatsächliche Empfänger benachrichtigt wurde. Aber er hat nichts gelernt. Im besten Fall geht nur das Telefon verloren und es erfolgt kein Anruf. Im schlimmsten Fall können sogar Textnachrichten aufgrund einer geknackten Verschlüsselung und mangelnder Authentifizierung abgefangen und gelesen werden. Bisher haben Informatiker den GSM-Standard erst vor mehr als 20 Jahren getestet, aber bei Bedarf viele moderne Smartphones verwendet. Darüber hinaus, so die Forscher, bedroht diese Lücke die Kommunikation zwischen der Maschine und dem zukünftigen Internet der Dinge. Auch neue UMTS- oder LTE-Netze können anfällig sein. Golde sagte: "Viele GSM-Protokolle sind Duplikate, und Paging-Mechanismen existieren in den mobilen Standards der dritten und vierten Generation." Ein ähnlicher Angriff kann hier sein. "Bisher fehlt jedoch die richtige Hardware, insbesondere Software.

Der in ihrer Forschung verwendete Computer war der gleiche wie der vorherige Computer in Berlin, solange 11 Mobiltelefone das Berliner Netzwerk schwächen konnten. Der Wissenschaftler erklärte: "Sie können auf alle Paging-Anfragen antworten und den mobilen Bereich blockieren." Dies betrifft die gesamte Community. Während der Stoßzeiten sind jedoch mehr Anrufe erforderlich, um die Anforderungen störenderer Anbieter zu erfüllen. Im Durchschnitt 200 Quadratkilometer in Berlin kann ein Angreifer das Gebiet abdecken.

Mobile Störsender sind schwer zu finden. Forscher sagen, dass solche Angriffe nur durch eine Änderung des GSM-Standards verhindert werden können. Diese werden schwer umzusetzen sein. Sie beschwerten sich, dass die Industrie sich weigerte, den neuen Standard in das bestehende Netzwerk aufzunehmen. Es wird auch teuer sein, da mehr Authentifizierung und Datenverkehr diese Sicherheitsanfälligkeit beheben können. Da die Angriffe nicht nur auf Netzbetreiber und Organisationen, sondern auch auf einzelne Benutzer abzielen, können sie im Falle einer Sicherheitsverletzung weitere finanzielle Verluste verursachen.